È ora che NAC prenda un NAP

Disclaimer: Questo articolo fa parte di un parere editoriale e non è esaustivo di tutte le tecnologie e tecniche del mercato ed è destinato a far sì che il lettore possa esplorare meglio la necessità e non prendere decisioni in base al suo contenuto.

Le tecnologie NAC (Network Access Control) / NAP (Network Access Protection) sono diversi metodi di funzionamento

sono esistiti da molto tempo.

La loro base è identificare un nuovo dispositivo di rete basato su un evento, come ad esempio:

DHCP (Nuova richiesta IP)

DNS (Query)

MAC (vari tipi di trasmissioni come ARP e altri metodi)

Gateway (nuovo traffico che attraversa un gateway)

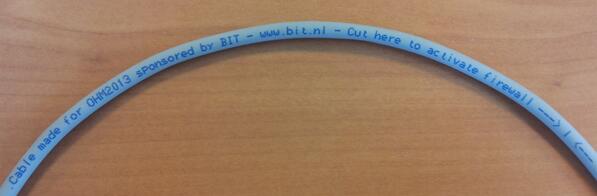

Ma indovinate cosa hanno in comune … tutti possono essere facilmente evitati, ma facilmente! Questo è fastidioso poiché il prezzo (CAPEX e OPEX) del funzionamento di un NAC è elevato (almeno quando il rolling è il nostro), credo che il ROI per NAC è molto basso. Ecco alcuni esempi di come possono essere esclusi diversi NAC:

Configurare un router di rete a basso costo:

NAT (con PAT) abilitato

direzionare tutto il traffico WAN alla porta I

Connettere il computer valido alla porta I

Dopo che il computer dispone di accesso di rete, connettere qualcosa alle altre porte (enjoy!)

Se vuoi essere che sia più difficile identificare il router – spoof il MAC clonando il MAC WAN al MAC del computer connesso alla porta I prima di collegare il router alla rete (tramite la porta WAN)

Utilizzare un hub di rete e disattivare le richieste ARP sulla scheda di rete (NIC) e sul sistema operativo (sistema operativo)

Ma .. ci sono soluzioni “migliori”:

802.1x – Devi ancora abilitare alcuni dispositivi che consentono di eseguire gli attacchi precedenti, i pacchetti EAP possono essere inoltrati (nel primo attacco sopra), pertanto escludono 802.1x

Firma del traffico – una soluzione eccellente, ma può richiedere un cambiamento di apparecchiature di rete e richiede la whitelisting.

“Ma il mio NAC esegue le impronte digitali del dispositivo!” – E che impronte digitali fa? Controllare quali sono le porte aperte? Controllare la risposta header / echo? Crawl il SNMB? Questi sono tutti molto facili da aggirare e ancora il primo attacco sopra indicato lo bypasserà come il NAC esaminerà il computer aziendale reale!

“Quindi cosa stai dicendo?” – NAC è efficace contro le connessioni casuali alla rete, ma non impedirà un attacco. Ora fallo quanto vuoi e quando pianificherai ROI.