"שלושת החיילים החטופים נרצחו" – מבט מעמיק על הסוס הטרויאני שהופץ במקביל לאירוע החטיפה

זמני משבר בהם מיעוט מידע הוא כורח הנסיבות הם כר פורה למגוון רחב של פעולות זדון. אירוע החטיפה בליל שישי ה-13/6/2014, יצר צמאון אדיר למידע שתרם לחרושת שמועות חסרת תקדים בהיקפה שאף דרשה את המשטרה לרמיזה כי יפתח הליך פלילי נגד המפיצים של חלקן.

התובנה כי קיים תאבון בריא שכזה לא פסחה גם על האקרים אלמוניים שהפיצו את הדוא"ל שכותרתו "מקור מודיעיני: "שלושת החיילים החטופים נרצחו". הידיעה הסנסציונית לכאורה אמורה לשטות בנמען ולגרום לו לפתוח אותה כך שידבק בתוכנה זדונית.

הקובץ שצורף לדואר האלקטרוני היה מסוג scr. סיומות מוסתרת כברירת מחדל ב-Windows ויוצר הקובץ טרח והוסיף אייקון המתחזה למסמך Word כך שתחת הגדרות ברירת המחדל הקובץ יראה כך:

במידה וההגדרות שונו, הרמז היחיד אותו יראה הקורבן הוא הסיומת הלא סטנדרטית:

scr, שמשמש במקור לאחסון screensaver, היה פורמט קבצים פופולארי בעבר בקרב מפיצי תוכנות זדוניות. גרסאות מוקדמות של Windows הריצו אותו כאילו היה קובץ exe ממש, גם אם לא היה חתום דיגיטאלית. כיום מתבצעת בדיקה ופתיחת הקובץ המצורף במערכת הפעלה מודרנית דוגמת Windows 7 תגרום לפתיחת החלון הבא:

כאמור, ניתן לראות אינדיקציה גם בסוג הקובץ שבבירור איננו מסמך וגם בכך שהחתימה הדיגיטאלית עליו חסרה. בשלב זה של הניתוח הופיע אמצעי ראשון בו נקטו התוקפים כדי להתחמק מבדיקתו לעומק – הטמעת יכולת למניעת הרצתו במכונה וירטואלית:

עבודה במכונות וירטואלית היא ברירת המחדל עבור חוקר אבטחה – הרי הוא אינו מעוניין להדביק סביבות "אמיתיות" בתוכנה זדונית בלתי-מוכרת. במימוש מנגנון זה קיוו התוקפים למנוע מחקר איכותי של הכלי ובכך להקטין את הסיכוי להתחקות אחר עקבותיהם.

לאחר התגברות על המנגנון האמור לעיל הורץ הקובץ פעם נוספת והכלי החל להתפרש במיקומים שונים במחשב המחשב. בשלב זה הקורבן יראה מסמך pdf שיפתח. נזכור כי הקובץ החשוד נשא אייקון של Word, ומרשלנות זו ניתן לגזור פעם נוספת על רמתם של התוקפים.

בינתיים מאחורי הקלעים מועתק קובץ exe בשם Pure יחד עם אייקון Word וקובץ ה-pdf לתיקייה C:UsersUsernameAppDataLocalTemp

נשים לב כי הסוס הטרויאני עצמו והאייקון הוכנו עוד לפני החטיפה אך קובץ ה-pdf נשמר לאחר האירוע ששימש כטריגר לניצול ההזדמנות. תוכנו של ה"מסמך האקסקלוסיבי" כולל כתבה ישנה על חטיפת שלושת החיילים בהר דב בשנת 2000.

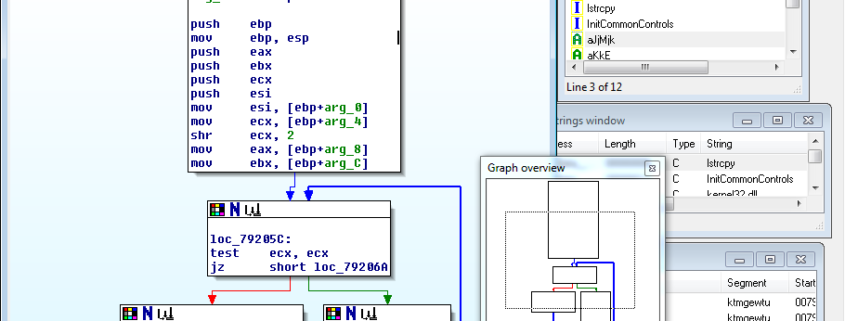

בשלב זה הבדיקה התמקדה במטען העיקרי הלא הוא קובץ ה-exe. ניסיון לבצע ניתוח טכני של הקובץ ברמת שפת המכונה העלה כי התבצע שימוש בכלי בשם SmartAssmbly אשר במקור נבנה למניעת גניבת קניין רוחני ובפועל משמש כדי לנסות לחמוק מגילוי בידי מוצרי אנטי-וירוס ולהקשות על ניסיונות ניתוח שלו. השימוש בגרסאות פרוצות שלו מוכר בידי האקרים ערבים ומחזק את הסברה אודות זהותם.

במקום להתמודד עם השיטות הללו, הוחלט לתת לכלי להתעורר ולנסות "לחייג הביתה" ולנתח אותו בזמן ריצה. התבוננות בתעבורת הרשת הניבה תוצאות מידיות ובהן פרט קריטי על אודות הכלי אשר בידינו:

לאחר חיפוש קצר והשוואה בין האופן בו מספר כלי תקיפה מבצעים את פעילות ההתקשרות למפעיליהם נמצא שמדובר ב-XtremeRAT בגרסה 2.9 באופן חד-משמעי. מדובר בכלי ותיק יחסית אשר נמצא בשימוש גורמים ערבים-מוסלמים ואף שימש בעבר בתקיפות "האקרים פלסטינים" על מחשבים השייכים למשרד הביטחון.הכלי מאפשר לתוקף שליטה מוחלטת במחשב הקורבן – נגישות מלאה לקבצים שעליו, סיסמאות המאוחסנות בו ואף להפעיל מצלמה או מיקרופון או להשתלט עליו מרחוק לחלוטין עד לכדי שליטה בתנועות העכבר.

כמו-כן, התבצע ניסיון להתחקות אחר התוקפים באמצעות כתובת ה-IP שהוטמעה בכלי ויכלה ללמד אותנו לפחות מאיזו מדינה מגיעים התוקפים, אך אלו למרבה הצער ניתבו אותה דרך קנדה. כדי להבין את פשר המעורבות הקנדית נדרשה בכל זאת חקירה של pure.exe על אף הניסיון להימנע ממנה, ומסתבר שהוטמעה בו התקשרות לשרת פרוקסי של חברת purevpn שמספקת בין השאר פתרונות בידול בקנדה. בנוסף, האייקון של הקובץ תאם בצורה מפתיעה את הלוגו של החברה, כאשר כעת ניתן גם להבין גם את מקור שמו המוזר של הקובץ:

השימוש בשרת פרוקסי מונע גילוי מיקומם של התוקפים ומהווה הגנה נוספת שעולה בקנה אחד עם אמצעים אותם נקטו התוקפים והוזכרו מעלה.