איומים קיברנטיים במזרח התיכון

בסוף אוגוסט 2016 פורסם מחקר של PwC Middle East לפיו קיימת בקרב חברות במזרח התיכון "תחושה מזוייפת של בטחון". למרות השקעה בטכנולוגיות ואף בביטוח קיברנטי, אין השקעה מתאימה בכח אדם, תהליכים ומשילות ליצירת אבטחה אמיתית.

לטענת הדוח, עסקים במזרח התיכון ספגו הפסדים גדולים יותר מבכל אזור אחר ברחבי העולם במהלך השנה החולפת בשל ארועים קיברנטיים: 85% מהמשיבים באזור, לעומת הממוצע העולמי העומד על 79%. בנוסף, כ-18% מהמשיבים במחקר טענו כי חוו למעלה מ-5,000 התקפות בהשוואה ל-9% בממוצע העולמי. נתון המציב את האזור גבוה מיתר אזורי העולם בתחום זה, כאשר ערב הסעודית מהווה "יעד חם" עבור פושעים קיברנטיים בשל מאפייניה הגאוגרפיים, הפוליטיים והכלכליים.

ב-16 באוקטובר 2016 פורסם כי ממחקר של חברת Trend Micro עולה שהמזרח התיכון רושם עליה מתמדת בהיקפי האיומים, תוך גידול של 55% ברמת האיום מידי רבעון במהלך השנה החולפת.

- נוזקות – החברה איתרה בממוצע 91,965 נוזקות בחודש באיחוד האמירויות, ולאחריה ערב הסעודית (87,876), קטאר (21,293) ועומאן (10,173).

- כופרה – בערב הסעודית נרשם השיעור הגבוה ביותר של מתקפות מסוג כופרה באזור (72%) ולאחריה איחוד האמירויות (15%) ועומאן (2.5%).

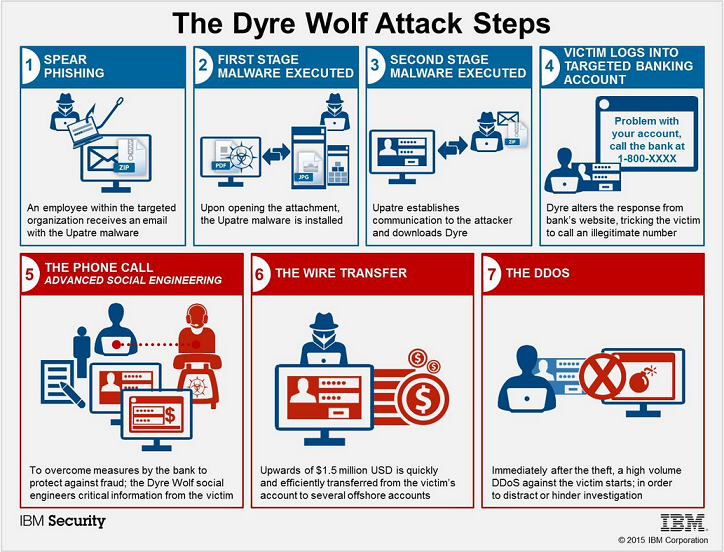

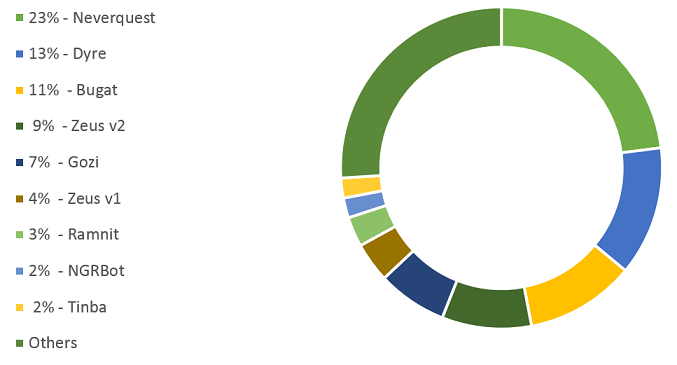

- נוזקות בנקאיות – החברה מאתרת 611 נוזקות בנקאיות בממוצע מידי חודש, גם בתחום זה מובילה ערב הסעודית עם 213 נוזקות מידי חודש, לאחריה איחוד האמירויות (124).

- אפליקציות זדוניות – החברה מאתרת בממוצע 225,018 אפליקציות שכאלה מידי חודש הכוללות 6,856 וירוסים שונים. בערב הסעודית נרשם המספר הגבוה ביותר של אפליקציות זדוניות שכאלה (51,176 הורדות מידי חודש המכילות בממוצע 1,346 וירוסים) ולאחר מכן איחוד האמירויות (49,937 הורדות מידי חודש המכילות בממוצע 1,227 וירוסים).

כעבור שבועיים פורסם מחקר של חברת Gartner לפיו ההוצאה על טכנולוגיית אבטחת מידע במזרח התיכון ובצפון אפריקה צמחה ב-8% משנת 2015 ועתידה להגיע לכדי 1.3 מיליארד דולר בשנת 2016. זאת בשל עליה במודעות לנושא הנובעת מהשפעתם של ארועי אבטחת מידע על ארגונים אשר אילצו אותם לשים דגש על נושאי גילוי ותגובה.