קבוצה בשם FIN6 אחראית לגנבת 20 מיליון כרטיסי אשראי

/ב ארה"ב, בנקאות, הונאה, רוסיה /על ידי Tal Pavelב–21 אפריל פורסם על מחקר של חברת FireEye בדבר קבוצת פשיעה קיברנטית בשם FIN6 אשר פרצה לעסקים רבים בתחום הקמעונאות והארוח וגנבה כ–20 מיליון כרטיסי אשראי בשווי של כ–400 מיליון דולר, אותם מכרה בפורומים יעודיים של פשיעה קיברנטית ב"רשת האפלה" כדי שישמשו למעשי הונאה.

השוני בינה ובין קבוצות אחרות של פשיעה קיברנטית היא העובדה כי זו הראשונה העושה מאמץ לוודא שנתוני הכרטיסים יגיעו לשווקי הפשיעה בצורה המהירה והיעילה ביותר, על מנת למקסם את המחיר שניתן יהיה להפיק מכרטיסים אלו. ערך הכרטיסים הגנובים בפורומים הרלבנטיים תלוי במידת "טריות" הכרטיסים והמידע שבהם, כאשר הערך הרב ביותר הוא במקרה בו המנפיק עדיין לא יודע כי הכרטיס נגנב. משעה שזוהתה הגניבה והאתר או המיקום ממנו בוצעה, שווים של הנתונים יורד באופן טבעי.

קבוצות הפשיעה הקיברנטית כיום פועלות להתקין נוזקות בעמדות PoS במטרה לגנוב מספר רב ככל האפשר של כרטיסי אשראי, אולם הן לא עושות שימוש בכרטיסים שגנבו, אלא מוכרות אותם לאחרים המבצעים בהם מעשי הונאה שונים.

בעבר נרכשו כרטיסי האשראי הגנובים לשם משיכת כספים והעברתם לחשבונות בנק שברשות הפושע, או לשם רכישת מוצרים יקרי ערך ומשלוחם פיזית. שיטות אלו הפכו לבלתי יעילות הואיל ומשיכת כספים מצריכה מעורבות פיזית ואמון, והמשלוח הפיזי הפך לקשה יותר בשל העובדה כי חברות אמריקאיות רבות חוסמות משלוחים למדינות מסויימות ובכללן רוסיה ואוקראינה.

כיום נעשה שימוש בשיטה אחרת במהלכה נרכשת הסחורה באמצעות הכרטיסים הגנובים, נשלחת לכתובת נייטרלית, על פי רוב אדם שגוייס לכך כחלק מהונאה, עם קבלת הסחורה הוא שולח אותה לפושעים אשר מוכרים אותה בשוק השחור או באתרים חוקיים. בשל מורכבות השיטה, בה קשה לעקוב, לעצור ולהחזיר משלוחים, היא הפכה לאמצעי הנפוץ להפיכת כרטיסים גנובים למזומן. חלק מקבוצות הפשע אף מציעות שרותי "משלוח חוזר" שכזה תמורת 50% מהרווח או קביעת מחיר אחיד של 50-70 דולר לחבילה.

המומחים מעריכים כי אתר אחד של משלוח מחודש של סחורה מרוויח בממוצע 7.2 מיליון דולר בשנה מתוך שוק שנתי של 1.8 מיליארד דולר.

עוד עולה מהמחקר כי החלוקה ברורה למדי; רוב גנבות הכרטיסים נעשות מקורבנות בארה"ב, שם גם מבוצעת רכישת המוצרים באמצעות הכרטיסים שנגנבו, כאשר 85% מהסחורה נשלחה למוסקבה או לסביבתה, בהתאם גם הערכת חברת המחקר כי כנופיה זו פועלת ממזרח אירופה.

GozNym – נוזקה חדשה בעולם הבנקאות

/ב ארה"ב, בנקאות, קנדה /על ידי Tal Pavelב–14 אפריל פורסם על נוזקה חדשה בעולם הבנקאות, בשםGozNym , אשר גרמה לגנבת כ–4 מיליון דולר תוך מספר ימים מ–24 בנקים בארה"ב וקנדה ששמותיהם טרם פורסמו.

נוזקה חדשה זו קרויה על שם שתי נוזקות קודמות ISFB Gozi ו–Nymaim מהן היא מורכבת; מהנוזקה Nymain נלקחו יכולות ההתגנבות החשאית, בעוד מהנוזקה ISFB Gozi (אשר נטען כי הקוד שלה פורסם כבר ב–2010) נלקחו היכולות המאפשרות הונאות באמצעות דפדפנים נגועים. כאשר מערכי הקוד של שתי הנוזקות פועלים יחדיו למימוש הפעולות הפנימיות של הנוזקה המאוחדת.

מחקירת הנוזקה עולה כי היא מכוונת כלפי 22 בנקים בארה"ב וכן שני מוסדות פיננסים בקנדה, בחלוקה הבאה;

ההנחה היא כי הצוות שפיתח את Nymaim הצליח להשיג את קוד המקור של ISFB Gozi ושילב אותו בהצלחה בזו שיתר, לכדי סוס טרויאני המיועד להונאות נגד מוסדות פיננסיים, ככל הנראה מנובמבר 2015. עד אז שימשה Nymaim ככופרה בלבד אשר פותחה באופן מתמשך והדרגתי ותקפה ברחבי העולם. עם זאת נטען כי המופע הראשון של הנוזקה המשולבת היה בתחילת אפריל 2016.

קריאה של ארגוני סטודנטים ואנשי אקדמיה בצ'ילה, ברזיל, ארגנטינה ובארה"ב להצטרף לחרם האקדמי על ישראל

/ב ארגנטינה, ארה"ב, ברזיל, דה-לגיטימציה, ללא קטגוריה /על ידי Tal Pavelב–27 באפריל פורסם כי במשאל בקרב אלף מתלמידי הפקולטה למשפטים באוניברסיטת צ'ילה, 64% הצביעו בעד תמיכה בניתוק קשריה של האוניברסיטה עם אוניברסיטאות בישראל, 56% תמכו בקריאה למניעת פעילות בפקולטה בה מעורבים פקידים ישראליים או הנעשית במימון ישראלי.

ב–20 בינואר פורסם כי למעלה מ–200 אינטלקטואלים ואנשי מחקר מקרב אוניברסיטאות שונות בברזיל, חתמו תוך שלושה ימים על מכתב פתוח הקורא לחרם אקדמי על ישראל ובו הם מאשרים את "מחוייבותם לצדק חברתי ונגד כל ביטויים של גזענות" וקוראים ל"תמיכה במסע לחרם אקדמי על ישראל בתנאים שהציעה תנועת ה–BDS". כמו גם עצומה דומה עליה חתמו 426 מרצים וסטודנטים מ-11 מוסדות אקדמיים בארגנטינה בנובמבר 2015.

בנוסף, ב–22 אפריל התקבלה החלטה מאת The Union for Graduate Employees at New York University, בה הצביעו 66% מ–645 החברים בחיוב על השאלה האם על הארגון להצטרף לתנועת ה–BDS. 58% ענו בחיוב על השאלה בדבר פעילות פרטית ולא מחייבת של השתתפות "בחרם האקדמי על ממשלת ישראל והמוסדות האקדמיים השותפים להפרות של זכויות הפלסטינים".

שבוע קודם לכן פורסמה הודעה דומה מטעם The Doctoral Students’ Council (DSC) of City University of New York (CUNY) בדבר אימוץ החלטה הקוראת לחרם אקדמי על ישראל.

דליפת פרטי 191 מיליון בוחרים בארה"ב

/ב ארה"ב, הדלפה, ממשל /על ידי Tal Pavelב-28 דצמבר פורסם כי הגדרה לא נכונה של בסיס נתונים הביאה לחשיפת פרטיהם האישיים של 191 מיליון בוחרים בארה"ב.

שמונה ימים קודם לכן גילה חוקר אבטחת המידע Chris Vickery בסיס נתונים בנפח 300GB ובו מידע רב על כל רשומה; שם מלא, כתובת מגורים, כתובת למשלוח דואר, מספר בוחר יחודי, מספר מצביע במדינה, מין, תאריך לידה, תאריך רישום, מספר טלפון, שיוך פוליטי, הסטוריית הצבעה מפורטת משנת 2000, שדות לציוני תחזית הבוחר. אולם בסיס הנתונים לא מכיל את מספרי הביטוח הלאומי ורשיונות הנהיגה של הבוחרים, או כל מידע פיננסי אחר. עם זאת ההערכה היא כי שוויו של בסיס הנתונים הוא 270 אלף דולר.

מבדיקה מדגמית שערך החוקר התגלה כי המידע האישי בקובץ אמיתי ועדכני, אולם נסיונות לאיתור מקור בסיס הנתונים לא העלו לפי שעה דבר. עם זאת המידע אודות ציוני תחזית הבוחר מצביע על האפשרות שיתכן ומקור הקובץ הוא בחברה שמכרה את נתוני הבוחרים ולא מבסיס נתונים ממשלתי. פניה נעשתה למספר חברות אשר כולן הכחישו קשר לבסיס הנתונים, אחת מהן – NationBuilder – פרסמה בו ביום הודעה מאת מנכ"לה בעקבות החשיפה ובה נטען כי "בעוד שבסיס הנתונים אינו שלנו, יתכן וחלק מהמידע הקיים בו הגיע מנתונים שאנו מספקים בחינם לקמפיינים. מבדיקתנו עולה שהמידע על הבוחרים כבר זמין לציבור על ידי כל מדינה ומדינה, כך שאין כאן מידע חדש או פרטי ששוחרר בבסיס נתונים זה".

למחרת היום דיווח החוקר כי בסיס הנתונים כבר אינו זמין יותר באינטרנט.

המשמר הלאומי בארה"ב יקים עוד 13 יחידות הגנת סייבר

/ב ארה"ב, מוכנות /על ידי Tal Pavelב-9 דצמבר פורסם כי המשמר הלאומי בארה"ב הודיע כי בכוונתו להפעיל 13 צוותי הגנת סייבר (CPT), בנוסף לארבעה אשר כבר קיימים, ברחבי 23 ממדינות ארה"ב עד סוף שנת הכספים של 2019. מפקד המשמר הלאומי מסר כי המטרה היא להכשיר, לצייד ולספק כוחות מענה מיומנים היטב לצרכי האומה, על מנת לתמוך בדרישות פיקוד הסייבר של ארה"ב. הפעלת יחידות אלה תאפשר למשמר הלאומי למלא את משימות הסייבר של הצבא וחיל האוויר, תוך התמקדות ביצירת נוכחות של צוותים אלה בכמה שיותר מדינות.

עוד מסר הבכיר כי יחידות אלה הן חלק מדרישות רחבות יותר לספר יכולות של הגנה קיברנטית.

"המדינה האסלאמית" שוב טוענת להדלפת פרטי אנשי צבא ארה"ב

/ב ארה"ב, בטחון, הדלפה, המדינה האסלאמית /על ידי Tal Pavelכחלק ממלחמתו המתמשכת של "אנונימוס" בנוכחות המקוונת "המדינה האסלאמית" מזה כשנתיים, ועם התגברותה לאחר הפיגוע בפריז, החלו פעילים אלו במבצע מקוון חדש נגד הארגון. הפעם במטרה ללעוג לו ולפעיליו.

במסגרת זו החלו להופיע ב-7 דצמבר ציוצי טוויטר בהם נעשה שימוש בתגית #ISISTrollingDay, תוך התייחסות למבצע מקוון אשר נועד לשים ללעג את "המדינה האסלאמית" כעבור ארבעה ימים, כפי שתואר באחת ההודעות;

לקראת הארוע הופצו תמונות שונות;

וכן הנחיות לפעולה ביום זה עבור אלו הרוצים לקחת חלק בארוע המקוון.

בתגובה פורסם כי Cyber Caliphate, המזוהה עם "המדינה האסלאמית", הדליף פרטיהם האישיים של כ-160 קציני צבא מארה"ב וצרפת, לצד טענה כי ברשות הקבוצה פרטיהם של 700 אנשי צבא נוספים.

עם זאת, אין זו הפעם הראשונה שקבוצה זו פועלת ומדליפה פרטיהם של אנשי צבא ארה"ב.

אזרח איראני לדין בארה"ב באשמת פריצה לחברת תוכנה בתחום הנשק

/ב איראן, ארה"ב, בטחון, ללא קטגוריה, פריצה, פשיעה קיברנטית /על ידי Tal Pavelב-2 דצמבר פרסם ה-FBI הודעה בדבר משפטו של Nima Golestaneh בן 30 בעל אזרחות איראנית באשמת הונאה וגישה בלתי מורשית למחשבים. זאת בהקשר של מעורבותו לפריצה שהתבצעה באוקטובר 2012 לחברת תוכנה בשם Arrow Tech Associates שמקום מושבה וורמונט על מנת לגנוב את תוכנה של החברה ומידע עסקי רב ערך שלה.

תפקידו של האיש היה להשיג שרתים במדינות אחרות על מנת שיתר החברים בכנופיה יוכלו להשתמש בהם לביצוע חדירה מרוחקת למחשבי חברת היעד, ובכך להסוות את מקומם וזהותם האמיתיים.

בנובמבר 2013 הוא נעצר בתורכיה והוסגר לארה"ב בפברואר 2015.

אולם עיון באתר החברה מגלה כי מיומנותה ב"ניתוח מבני, ניתוח דינאמי, סימולציה של מערכות נשק וכל ההיבטים של עיצוב וניתוח של תחמושת".

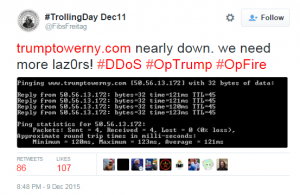

"אנונימוס" נגד דונאלד טראמפ

/ב אנונימוס, ארה"ב, השבתה, ממשל /על ידי Tal Pavelקריאתו של דונאלד טראמפ לאסור על כניסת מוסלמים לארה"ב הביאה לשלל גינויים ותגובות.

אחת מהן היא של "אנונימוס" אשר פעיליו החל לעשות שימוש מחודש בימים האחרונים בתגית #OpTrump, זאת כדי להודיע ולתאם מתקפה שבוצעה ב-9 דצמבר נגד אתר האינטרנט של Trump Tower New York.

כעבור יומיים הודעה אחרת פרסמה את כתובת ה-IP של האתר האישי של האיש;

https://youtu.be/Ejn1ewdwMUw

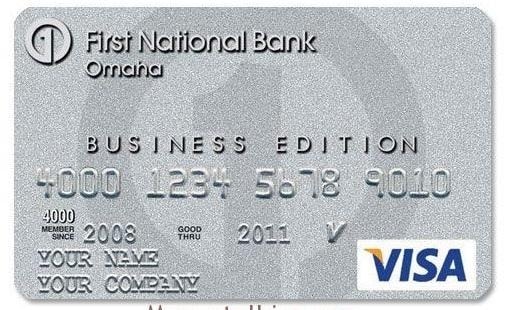

ארה"ב: החלפת כרטיסי אשראי ללקוחות בשל דליפת פרטיהם

/ב ארה"ב, בנקאות, הדלפה, ללא קטגוריה /על ידי Tal Pavelב-30 באוקטובר פורסם כי First National Bank of Omaha הנפיק כרטיסי חיוב חדשים ללקוחותיו בשבע מדינות בארה"ב, לאחר דליפת מידע גדולה ב"חברה לאומית בלתי מזוהה".

מערכות האבטחה של הבנק עצמו לא נפגעו בארוע, אלא רק אותם הלקוחות של החברה הבלתי מזוהה.

במכתב שנשלח ללקוחות נכתב כי הם למדו על אפשרות של חשיפה אפשרית של צד שלישי, שלא קשור בבנק, אשר הביאה לסיכון של גישה בלתי מורשית, או פעולה של הונאה על כרטיסי החיוב של הלקוחות. עם זאת הבנק לא ציין את מספר הלקוחות שנפגעו מכך.

עוד נמסר כי הבנק יחל להפיק כרטיס חיוב משולבי שבבים בתחילת השנה הקרובה, כאשר לפי הופקו כרטיסים שכאלה ליותר ממחצית מכשלושה מיליון לקוחותיו.

הסכמים, התרעות ותגובות במרחב הקיברנטי

/ב Calcalist, ארה"ב, מדיניות, סין /על ידי Tal Pavelארה"ב בפרט והמערב בכללותו חווים בשנים האחרונות ארועים רבים, ולעיתים יומיומיים, הקשורים במרחב הקיברנטי ושליטתו על חיינו הפיזיים, באמצעות פעולות של פריצה וגנבת מידע ערכי רב וכן נסיונות לתקוף ולשבש מערכות תפעוליות שונות אשר להן חלק והשפעה בחייה של מדינה מודרנית.

אחד המקרים המפורסמים ביותר מהעת האחרונה הוא הפריצה למערכות המחשב של Office of Personnel Management וגנבת כ-25 מיליון רשומות מידע של עובדי ממשל בארה"ב ובהן מידע ערכי רב, אשר יש בו כדי להוות סכנה בטחונית למדינה, דוגמת הפרסומים לפיהם בין המידע הרב שנגנב היו ככל הנראה 5.6 מיליון טביעות אצבעות של גורמי ממשל. אסון אבטחתי ובטחוני ללא כל ספק, אשר נטען כי יכול לשמש את סין ורוסיה כדי לאתר מרגלים אמריקאיים.

כבמקרים רבים בעבר, הופנתה האצבע המאשימה כלפי סין, על ידי גורמים שונים ובכללם על ידי מנהל הבטחון הלאומי בארה"ב, ג'יימס קלאפר, גם אם התקבלה החלטה עוד קודם לכן לא להאשים רשמית את סין בפרשה. נשיא סין כמובן הכחיש את ההאשמות ואמר כי "ממשלת סין אינה מעורבת בכל צורה שהיא בגנבת סודות מסחריים ואינה מעודדת או תומכת בחברות סיניות המעורבות בכך בכל דרך שהיא".

בעקבות ארועים אלה הודיע הממשל כבר בסוף חודש אוגוסט כי הוא מפתח "חבילה של סנקציות כלכליות חסרות תקדים נגד חברות וגורמים פרטיים סיניים אשר ירוויחו מביצוע גנבות מקוונות על ידי ממשלתם של סודות מסחריים אמריקאיים בעלי ערך".

לקראת פגישתם של נשיאי שתי המדינות, אשר התקיימה ב-25 ספטמבר, ובעקבות שלל הארועים שבה הואשמה סין, פרסם הנשיא אובאמה אזהרה כלפי עמיתו הסיני לפיה כל פעולה של ריגול תעשייתי נתמך מדינה תחשב על ידי ארה"ב כ"מעשה של תוקפנות", הוא שב והזהיר מפני סנקציות אפשריות שיוטלו על סין וציין כי הסוגיה תהווה נושא מרכזי בשיחות בין השניים.

לקראת פגישת שני הנשיאים, דנו המדינות בהסכם לפיקוח נשק במרחב הקיברנטי, אשר יכלול הסכמה לא לעשות שימוש בנשק קיברנטי לתקיפת תשתיותיה של האחרת בעת שלום, אולם הוא לא יכלול ריגול תעשייתי מקוון או ארועים דוגמת פריצה למערכות ממשל. הסכם אשר לראשונה יכלול הגבלות על שימוש במרחב הקיברנטי כאמצעי נשק, בדומה לקיים לגבי נשק כימי, ביולוגי וגרעיני.

ניסוח הסכם הוא טוב ויפה, אולם האם ניתן לממשו הלכה למעשה ? לעקוב אחר אי הפרתו ? להרתיע, לאיים, לספק הוכחות לביצוע תקיפה קיברנטית שהפרה את ההסכם ?

האם אכן נשק קיברנטי משול לנשק כימי, ביולוגי וגרעיני מבחינת היכולת לפקח עליו, על ההצטיידות והשימוש בו ? אפילו לגבי דברים מוחשיים ופיזיים כנשק כימי ופרוקו בסוריה, התברר כי 'המדינה האסלאמית' הצליחה לשים ידה על נשק זה בסוריה, עת השתלטו על אזורים בהם החזיק המשטר חומרים אלו, למרות משטר הפיקוח והפרוק של האו"ם, ולתקוף את הכורדים בגז חרדל באוגוסט השנה.

אם כך, מה רמת הפיקוח על פעולה המתבצעת "במחשכי המחשבים" ושניתן להסוותה בנקל ? האם אכן ניתן לספק הוכחות לתקיפות שכאלה או שאיומי של הנשיא אובאמה הם אכן ריקים מתוכן ?

אחת מבעיות הייסוד של פעילות במרחב הקיברנטי היא "בעיית הייחוס" אותה סוגיה בסיסית שהיא הכרחית למניעה, מעקב, איום, הרתעה ותגובה, באשר היא; הידיעה מי האויב שלי ? מי מאיים עלי ? היכן הוא נמצא ? מי ביצע את התקיפה ?

מעקב אחר פעילות של מתקפות קיברנטיות היא קשה, על אחת כמה וכמה במקרים בהם מעורב בכך שחקן מדינתי בעל יכולות על להסוות את דבר התקיפה ומעל לכל את זהות ושיוך הגורם העומד מאחוריה. בתחילת חודש ספטמבר פורסם קיומה של קבוצת האקרים דוברת רוסית העושה שימוש בלוויינים מסחריים, לא רק לשם גנבת מידע רגיש מגופים דיפלומטיים וצבאיים בארה"ב ובאירופה, אלא אף כדי להסוות את מיקומם האמיתי.

אמנם הסכם זה בין ארה"ב וסין לעניין השימוש בנשק קיברנטי סביר להניח כי כולל מנגנוני בקרה ופיקוח, התרעה וסנקציות, אולם בעיינה עומדת השאלה בדבר היכולת לממש זאת, לדעת בזמן אמת את זהות התוקף הקיברנטי בצורה מדוייקת וודאית. תוך יכולת להציג הוכחות חותכות לא רק לדבר ביצוע הפריצה או המתקפה, אלא מעל לכל לזהות התוקף.

ניתן להטיל ספק בדבר יכולתה של מדינה לא רק להשיג הוכחות חותכות שכאלה, אלא מעל לכל להציגן לציבור כדי לממש איומים בפעולת תגמול דוגמת סנקציות או תקיפה צבאית. סביר כי גם אם מדינה תוכל להגיע להוכחות שכאלה, היא לא בהכרח תרצה להציגן לציבור ובכך לחשוף מקורות ושיטות עבודה.

ובלא הוכחות ממשיות, עלולים ההסכמים, האיומים וההצהרות השונות בנושא להיות לא יותר מתרגיל יחסי ציבור ומילים ריקות מכל תוכן ממשי. כך שאולי זהו הסכם ראשון להסדרת השימוש בנשק קיברנטי, אבל ארוכה הדרך ליכולת לממשו בעת הצורך באמצעות הטלת סנקציות או ביצוע תקיפה צבאית ממשית כתגובה למתקפה קיברנטית.

פורסם בכלכליסט ב-8 אוקטובר 2015

גילו פרצות אבטחה באתר סטארבקס

/ב ארה"ב, עסקים, פריצה /על ידי Tal Pavelב-16 ספטמבר פרסם חוקר אבטחה מצרי Mohamed M .Fouad כי הוא גילה כשלי אבטחה קריטיים באתר סטארבקס, אשר מאפשרים להאקרים לגנוב את פרטי האשראי של המשתמשים ולבצע הרצה מרוחקת של קוד באתר.

בפוסט הוא מסביר ומדגים כיצד גילה חולשות אבטחה רבות באתר החברה, אשר להן השלכות חמורות על המשתמשים, באמצעות אילוצם להחליף סיסמאות, הוספת כתובות דוא"ל חלופיות, או אף שינוי תכולת הפרופיל שלהם וגנבת פרטי האשראי השמורים באלו, לצד שתי חולשות קריטיות המאפשרות ביצוע מתקפות פישינג עליהם והרצה מרוחקת של קוד על שרתי סטארבקס.

על חולשות עלה הוא דיווח לחברה ב-29 ביוני 2015, אולם ללא כל מענה וב-4 יולי 2015 לשרות הלקוחות של החברה באמצעות חשבון הטוויטר שלה. באותה העת הוא דיווח על כך גם ל-US-CERT.

ב-20 באוגוסט הוא קיבל תשובה מ-US-CERT לפיה החברה מאשרת את קיום שתי החולשות שמצא וכי היא מבקשת 30 יום נוספים כדי לטפל בכך בטרם הפרסום.

לדבריו החולשות תוקנו לפני עשרה ימים וכי הוא עדיין ממתין לפרסום של החברה ולתמורה שלו בגין איתור החולשות.