njRAT – מההסלמה בזירה העיראקית עד למתקפה משפטית של Microsoft

דו"ח אשר פורסם לאחרונה טוען להסלמת המאבק בזירה העיראקית העקובה מדם גם במרחב הקיברנטי. הכתוב מלמד אותנו על הלימה בין הסלמה בעימותים ועוצמת התקיפות אשר הורכבו ממספר איומים כאשר njRAT הוא אחד מהם.

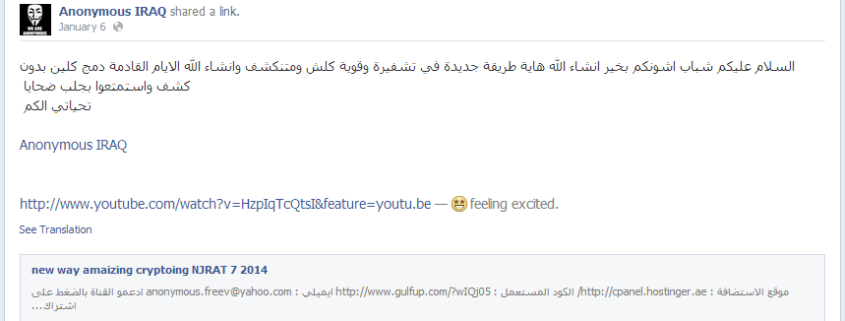

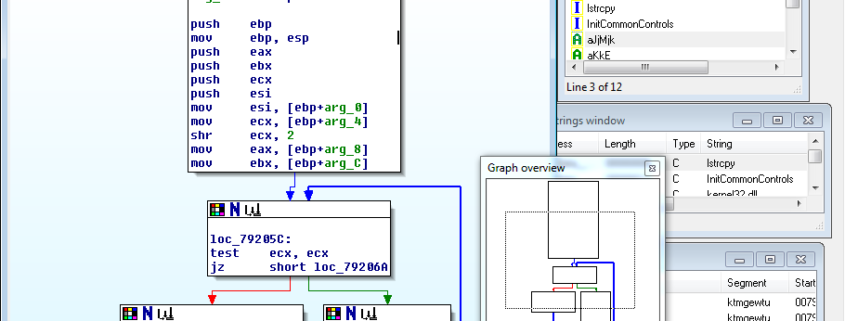

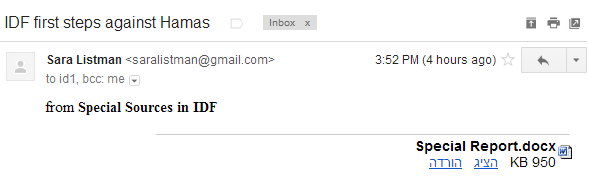

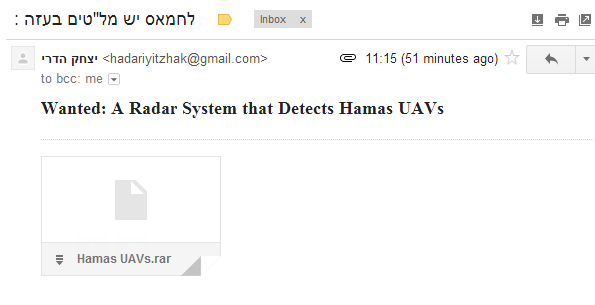

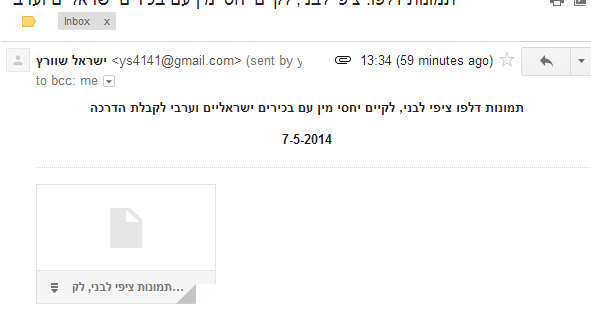

כלי זה אשר נסקר בהרחבה בעבר מספק פונקציונליות דומה לשלל כלי RAT (remote administration tools) מקבילים ופותח ע"י אזרח כוויתי הפועל תחת הכינוי njq8 (קרי: nj-כווית). כמו-כן, קיימים "מיזמים" מעניינים נוספים של אותו מפתח – להלן דוגמה בודדת מבין שלל העלאות משתמש ה-pastebin המשמש את הקבוצה security.najaf. נזכיר כי נג'ף היא אחת הערים הגדולות בעיראק וניתן לראות בכך חיזוק נוסף לזיקתו של מפתח הכלי לזירה העיראקית בכלל ולקבוצה המדוברת בפרט. לפי סקירות שונות של אירועי עבר נראה שהוא משמש שחקנים רבים עבור מטרות מגוונות – מריגול אחר מתנגדי משטר ועד ל"שחרור קיטור" קיברנטי על מטרות אקראיות מהמחנה היריב.

משתמשי njRAT העיראקים והאחרים אף זכו בימים האחרונים לתשומת לב מיוחדת מיחידת הפשיעה הדיגיטלית של Microsoft שהודיעה על מבצע נקודתי מול no-IP המכוון בעקיפין אליהם. במסגרת המבצע תפסו את ה-domains הרבים השייכים לחברה וביצעו להם sinkholing, דהיינו – הפניית התעבורה לכתובת חליפית תוך קטיעת התקשורת בין כלים שהדביקו בהצלחה קורבנות לבין אמצעי השליטה של התקופים. החברה נתבעה בבית משפט אמריקאי במקביל להליך משפטי נגד מפתח הכלי הכוויתי, שותפו האלג'יראי ו-500 אלמונים נוספים. נשים לב לכך שבראיית התוקפים מדובר באישוש נוסף של הצורך לשמור על חשאיותם כפי שהוצג בפוסט קודם.

התשתית אותה סיפקה no-IP ונמצאת במוקד המתקפה של Microsoft היא שירות הנקרא dynamic DNS. התוקפים מטביעים בכלי התקיפה, לרבות njRAT, כתובת subdomain מהצורה xxx.no-ip.biz או כתובת דומה תחת אחד מחלופות אחרות רבות אותן החברה מספקת. באמצעות אתר האינטרנט של no-IP הם יכולים לקשור את שם ה-subdomain לכתובת IP לבחירתם ואף לשנות אותה מעת לעת לפי הצורך. בעת ההדבקה הכלי יפנה לשרתי no-IP ויבדוק מה ה-IP המקושר נכון לזמן הפניה עם ה-subdomain ובכך יאפשר גמישות רבה יותר לתוקפים בהשוואה להטבעת כתובת IP בלבד, למשל במקרה בו ירצו לשנות באופן שקוף את ה-IP ממנו מנוהל הכלי.

נתוני Microsoft מצביעים על כך ש-93% מכלל התעבורה בשרתי הנתבעת קשורה לשליטה בנגזרות njRAT כאשר ניתן לראות בנתונים מהזירה העיראקית תימוכין לכך. עם זאת, בימים הבודדים שעברו מאז הכרזת המבצע נודע כי נפגעו גם לקוחות לגיטימיים של השירות, והיום פורסמה הודעה בדבר חזרתו כאשר לא ברור כיצד יסוכל המשך השימוש הזדוני בו.