Dyre – נוזקה מתוחכמת התוקפת בנקים ברחבי אירופה

ב-14 ביולי פורסם מחקר של חברת IBM בדבר סוס טרויאני בשם Dyre אשר תקף עד כה 17 בנקים ספרד, כאשר זהו עדכון חדש המרחיב את יכולותיה של נוזקה זו, אשר בגרסתה הקודמת תקפה רק 3-5 בנקים שמקורם בספרד, ככל הנראה כניסוי כלים לפני ביצוע המתקפה האמיתית אשר כללה גם בנקים במדינות דוברות ספרדית ובכללן צ'ילה, קולומביה וונצואלה. דבר אשר כלל אינו מפתיע בהתחשב בעובדה כי הספרדית היא השפה המדוברת השניה בתפוצתה בעולם.

אולם נוזקה זו תקפה ברחבי אירופה בראש ובראשונה בבריטניה, צרפת ולאחריה בספרד, פעילת שהסבה לחברות בספרד נזקים בשווי 14 מיליארד אירו מפשיעה קיברנטית בשנת 2014.

שמה של הנוזקה נגזר מהמשפט “I am Dyreza” אשר נמצא בשורות הקוד ומהווה פעילות מסוג RAT אשר החלה במחצית שנת 2014. בזמנו מטרתה היתה רק להאזין לפרטי גישה מוצפנים, אולם מאז היא התפתחה במהירות ובאופן אגרסיבי הן טכנית והן פשיעתית, דבר ההופך את הנוזקה לאחת מהמתקדמות ביותר הפעילות כיום בשל יכולותיה הרחבות והעדכונים המתמידים שלה אשר נועדו לחמוק ממנגנוני גילוי שונים ובכללם אנטי וירוסים.

ההנחה היא כי העומדים מאחורי נוזקה זו אינם חובבנים ולאור התשתית, כוח האדם, הידע באתרי בנקאות ושיטות אימות, זוהי קבוצה סגורה הנתמכת במשאבים, נסיון וידע, האופייניים לקבוצות פשיעה קיברנטית. קבוצות אלו אינן חולקות ידע ומשאבים ואינן מוכרות את הנוזקות שלהן, זאת לצד זהירות מופלגת בהוספת חברים לקבוצה. הקבוצה המדוברת נבדלת מהאחרות בשל מטרות האיכות אותן בחרה, לפחות חצי מיליון דולר בכל ארוע.

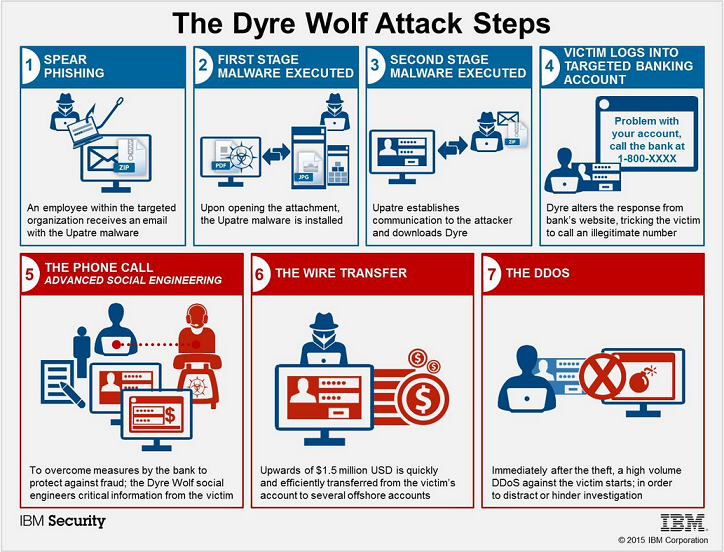

תקיפות אלה מהוות שילוב בין APT והונאה, במהלכן השיגו הפורצים מודיעין על ארגון היעד, תוך השקעת משאבים בפריצה למערכותיו והנחת התשתית לפעילות ההונאה לפני ביצוע העברת הכספים הנרחבת.

הקבוצה כללה צוות אשר עסק בהונאה מסוג 'הנדסה חברתית' בשפה ובמבטא המדוייק בהתאם לבנק.

לצידם היו ה"פועלים" אשר הפעילו את ההונאה עצמה במשמרות בין הימים שני ושישי, משעות הבוקר ועד הערב בהתאם לאזורי הזמן בארה"ב, לצד קבוצה יעודית שעסקה בהונאות הגדולות, חשבונות בנק והעברות כספים גדולות במיוחד בין 500 אלף דולר ל-1.5 מיליון דולר להעברה. הואיל וההונאות הגדולות מתבצעות תוך כדי מבצעים קטנים אחרים, ההנחה היא כי קיימת הפרדה בין פעילות הצוותים השונים.

הנחה נוספת של המחקר היא כי הצוות ממוקם באוקראינה או ברוסיה, זאת בהתבסס על שעות העבודה והעובדה כי 80% מהשרתים של הנוזקה מצויים בכתובות IP במדינות אלה.

עוד מגלה המחקר כי עוצמת הנוזקה ביכולתה לשנות את התנהגות הדפדפן באופן מיידי וספציפית בהתאם לבנק שמשמש יעד לתקיפה, תוך משלוח הקורבן לעמוד אינטרנט מזוייף אשר הוכן לשם כך מבעוד מועד על ידם, ושמירת חיבור ה-SSL עם הבנק פעיל, רק על מנת ליצור מצג שווא של אתר אמיתי ומאובטח של הבנק. כאשר המניפולציה על עמוד הבנק מבוצעת באופן דינמי.

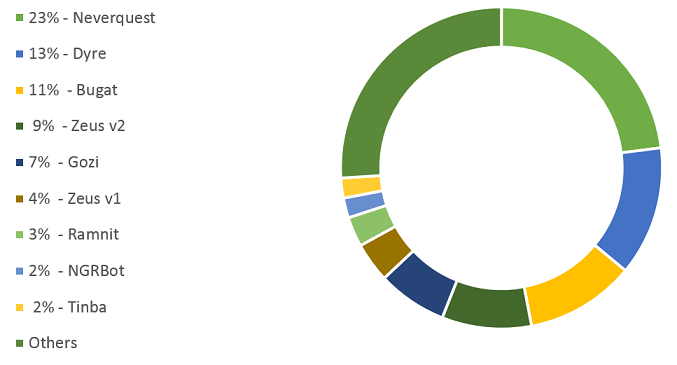

תפוצת הנוזקה במהלך החודש החולף, ממקמת אותו שני לאחר הנוזקה Neverquest המהווה נוזקה מסחרית רחבת שימוש;

מומחי החברה ממליצים לבנקים להזהיר את לקוחותיהם בתחום הבנקאות המקוונת ולבקש מהם לדווח על כל דוא"ל חשוד ולפעול עם ספק שרותי מניעת ההונאה שלהם כדי לצמצם את סיכוני הנוזקה ככל שניתן.